Enlaces Patrocinados:

Un serio error de scripting ha sido descubierto en Paypal y permitiría a los atacantes crear convincentes páginas spoof (copias) para robar credenciales de autotentificación de usuarios.

El bug de cross-site scripting (XSS) es tanto más crítico porque reside en una página que se usa para extender la validación de certificados seguros. El nuevo, y vanamente reestructurado, mecanismo SSL está diseñado para darle a los usuarios un mayor grado de confidencialidad sobre si la página que están visitando es segura tornando la barra de sus navegadores de color verde.

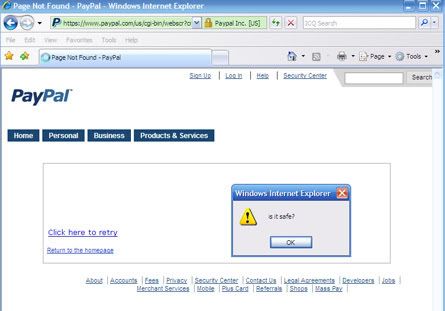

Pero el investigador finlandés Harry Sintonen ha descubierto una manera de inyectar su propio código en una página de Paypal supuestamente protegida aún con la página tornándose verde haciendo creer a los visitantes que se trata de una página que no ha sido manipulada. El código de Sintonen solo provocó la apertura de una ventana de alerta en Internet Explorer con las palabras “Is it safe?” (¿es seguro?) evidenciado por la captura de imagen al inicio de este post.

En una entrevista concedida por Sintonen afirmó que el código utilizado es capaz de enviarle información sobre las credenciales autentificadas de los usuarios mediante un servidor remoto, además de ser posible también un robo de cookies con los cuales se accedía a la información del usuario. A la publicación de este post eBay aún no removía el código buggeado.

En un comunicado, Paypal dijo que la compañía considera que la seguridad de sus usuarios es su máxima prioridad. “Tan pronto como fuimos informados de este exploit, comenzamos a trabajar rápidamente para corregirlo,” se leía en el comunicado. “A nuestro conocimiento, este exploit no ha sido usado en ningún ataque de phishing.” Las compras no autorizadas o la devolución de las mismas han sido plenamente reembolsadas.

El XSS es una de las técnicas más conocidas de las que son víctimas los sitios web conocidos, como son el caso de hackeos a MySpace y Facebook, Google Docs e incluso el mismo Firefox en su versión 2.0.0.07.

Vía: The Register